Firewall – Eine leicht technische Einführung

Die Firewall (FW) versteht sich als ein sich immer fortentwickelnder Prozess, welcher im Konzept auch mehrere Ebenen beinhalten kann.

FW hier, FW dort.

Aber wofür benötigen wir eine Firewall?

Die häufigsten Gründe sind wohl…

… Schutz vor ungewollten externen Netzwerkzugriffen

… Netzwerkkontrolle (Was kommt, was geht?)

… Schutz vor ungewollten internen Netzwerkzugriffen

… Einschränkungen von Zugriffen ins und vom Netzwerk (z.B. IP’s sperren, Trafficbegrenzungen …)

Daraus wird ersichtlich, dass eine FW Teil einer Sicherheitsstrategie ist.

Es gibt viele Möglichkeiten, die Sicherheit Stück für Stück zu erhöhen.

Viele dieser Lösungen bauen aufeinander auf und benötigen sich gegenseitig.

Aber es gibt auch die allein stehenden Lösungen, welche teilweise und auch komplette Netzwerkstrukturen ersetzen (z.B. IP-Stack).

Manche Lösungen, wie Labrea, sind für private und kleine Firmennetzwerke völlig übertrieben und unangebracht.

Da stellt sich die Frage, was für eine Sicherheit benötigt der kleine Anwender.

Hier trennen wir nun den Anfänger vom fortgeschrittenen Nutzer.

Anfänger:

-alle von außen nach innen schließen

-keine Programme aus Zwielichtigen Quellen installieren

-keine Dienste die von außen erreichbar sind

-Bis auf NAT (Network Address Translation) darf keine Verbindung die externe Netzwerkkarte (ext. NIC) verlassen

-NAT ist auf das interne Netzwerk zu binden.

-regelmäßig Updates einspielen

-Nutze ein Mehrbenutzerbetriebssystem (Windows 10, Windows 11, Windows 2000|XP, Linux, Unix, macOS …) und verwende für alltägliche Arbeiten keinen Benutzer mit vollen Zugriffsrechten

-eine Personalfirewall am Client ist nicht notwendig, da du durch deinen Router eine besitzt.

-Einfache Router

Beschreibung:

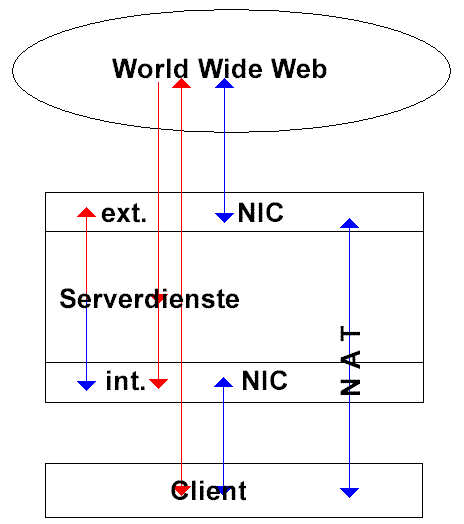

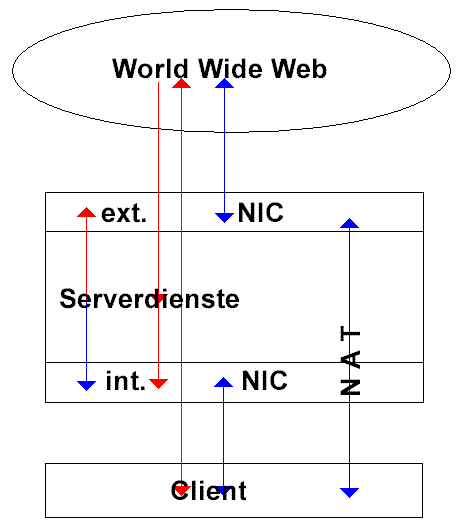

1 Server welcher Router Gateway und sonst keine ext. Serverdienste Bereitstellt.

Serverdienste dürfen nur dem LAN zugänglich sein.

Einfache Überwachungen wie Tripewire oder ähnliches können nicht schaden.

Über NAT halten die Clients Verbindungen mit dem Internet, welches über den Server geleitet wird.

Der Server nimmt keinerlei Daten auf dem externen Interface an (Input), sondern leitet nur NAT (SNAT/DNAT) Anfragen an die Clients weiter.

Experte:

– Bis auf die wirklich nötigen Serverdienste darf kein Programm auf dem ext. Interfaces erreichbar sein.

– IDS ist zu empfehlen (Black ICE Defender, Snort usw.)

– Portscanabwehrprogramme sind zu nutzen (scanlogd, portsentry usw.)

– regelmäßig Updates einspielen

– Nutze ein Mehrbenutzerbetriebssystem (Windows 10,2000|XP, Linux, Unix, macOS …) und verwende für alltägliche Arbeiten keinen Benutzer mit vollen Zugriffsrechten

-analysiere deine LOG Dateien

Beschreibung:

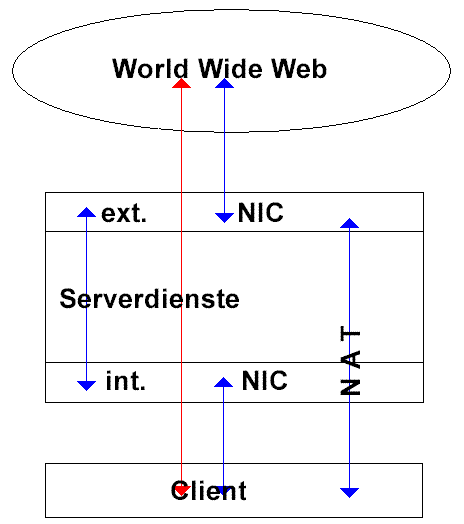

Dienste wie HTTP, SSH, FTP usw. werden dem Internet zugänglich gemacht.

Diese laufen auf dem Server, der gleichzeitig auch wie bei der obigen Lösung als Router dient.

Sicherheitslösungen wie LIDS, gresecurity, Bastille und ähnliches werden empfohlen.

Strenge Firewall-Regeln die den externen wie auch internen Netzwerkverkehr regeln sind selbstverständlich.

Autor : poiin2000 at yahoo.de

Weitere Artikel zum Thema „Sicherheit und Firewall“

FirewallOS : pfSense, OPNsense, IPFire, ClearOS, VyOS OpenWrt, IPTables

Wir haben schon einige umfangreiche Artikel zum Thema „Linux und Firewalls“ geschrieben und möchten hier…

Firewall-Systeme unter Linux

Securitytipps Checkliste Windows Privatanwender

Security Tipps – Windows – Privatanwender Viele Windowsanwender sind von den zahlreichen Security-Anbietern verwirrt, da…

IPTables, nftables, ipchains, firewalld

IPTables ist ein Tool, das unter Linux verwendet wird, um die Netzwerksicherheit zu verbessern, indem…

Weiterführende internen Links:

IPTables

Network Intrusion Detection

Snort

BlackICE Defender

Weitereführende externen Links:

http://www.pl-berichte.de/work/firewall/index.html

http://www.heise.de/security/artikel/38011

IPCop-Firewall

http://www.Ipcop.org/