Zusatz IRC-Würmer Backdoortrojaner IRC

Was Viren/Würmer und Trojaner haben wir bereits kennen gelernt,

auch der Begriff IRC-Wurm wurde schon erläutert, doch hier möchten wir darauf noch einmal Bezug nehmen.

Wie wir gesehen haben, sind IRC-Würmer gewöhnliche Trojaner/Würmer so wie wir sie kennen und lieben.

IRC-Würmer sind in der Regel kleine Scripte, die in einer IRC-ScriptSprache geschrieben sind.

Programme wie mIRC/Pirch ect. führen diese dann aus und tragen sie ggf. weiter.

Ein Beispiel findet ihr, wie bereits betont auf :

http://www.irc-mania.de/WorkShop-IRC-Wurm.php

Nun aber zu einer anderen Variante.

Viele Backdoor-Trojaner beinhalten einen IRC-Klienten, der sich nach der Infektion in einem IRC-Netzwerk anmeldet und auf weitere Remote-Befehle wartet.

Die meisten dieser Trojaner/Würmer werden benutzt um z.B. DOS-Attacken zu fahren, oder um IRC-Channels zu overtaken.

Auch hier gibt es verschiedene Varianten das Prinzip ist immer recht einfach

Man kompiliert einen dieser Bots auf seinem oder einem Fremdsystem und lässt diesen zu einem Netzwerk verbinden.

Dieser TrojanerBot scannt dann gewisse IP-Ranges nach geeigneten Wirten.

In der Vergangenheit waren das verhäuft Windows2000 und Windows XP-Systeme.

Der Bot versucht dann durch einfache Passwort Kombinationen, Admin-Zugang zum jeweiligen System zu erhalten, um sich dort zu reproduzieren.

Auch wenn diese Art des Zugriffsversuchs nicht sehr Erfolg versprechend erscheint, so irrt man sich.

Innerhalb weniger Stunden/Tage schaffen es engagierte Teenies eine Hundertschaft an Systemen zu infizieren.

Denn jedes Infiziertes System ist fähig sich weiter zu vervielfältigen, so wird bei 20 Bots ca. alle 40 Sekunden ein weiteres System infiziert.

Darunter sind nicht nur einfache Home-Rechner zu finden, sondern auch Server, welche über eine grosse Bandbreite verfügen.

Ein Beispiel:

[16:00:37] <@Schutzgeist> .netinfo

[16:00:38] <hmgtp> connection type: LAN (LAN ¿°á). local IP address: 220.64.22.2. connected from: 220.64.24.5

[18:18:31] <Schutzgeist> info

[18:18:32] <Mari98> Version:spybot1.2c cpu: 1991MHz. ram: 1023MB total, 511MB free 49% in use os: Windows XP (5.1, build 2600). uptime: 1d 19h 18m. Date: 20:Jan:2004 Time: 18:29:26 Current user: Mari IP:172.182.60.34 Hostname:mario Windir: C:\WINDOWS\ Systemdir: C:\WINDOWS\System32\

[18:18:32] <Ismail20> Version:spybot1.2c cpu: 1006MHz. ram: 639MB total, 233MB free 63% in use os: Windows XP (5.1, build 2600). uptime: 0d 2h 18m. Date: 20:Jan:2004 Time: 18:20:59 Current user: Ismail IP:80.219.94.175 Hostname:ismail-452sh9b6 Windir: C:\WINDOWS\ Systemdir: C:\WINDOWS\System32\

[18:18:32] <Homer65> Version:spybot1.2c cpu: 997MHz. ram: 511MB total, 247MB free 51% in use os: Windows XP (5.1, build 2600). uptime: 0d 4h 21m. Date: 20:Jan:2004 Time: 18:22:19 Current user: Homer IP:192.168.168.101 Hostname:homer Windir: C:\WINDOWS\ Systemdir: C:\WINDOWS\System32\

[18:18:32] <Cooldog61> Version:spybot1.2c cpu: 2104MHz. ram: 1023MB total, 395MB free 61% in use os: Windows XP (5.1, build 2600). uptime: 0d 2h 22m. Date: 20:Jan:2004 Time: 18:21:39 Current user: Cooldog IP:192.168.69.2 Hostname:firedevil Windir: D:\WINDOWS\ Systemdir: D:\WINDOWS\System32\

[18:18:32] <Paulo41> Version:spybot1.2c cpu: 500MHz. ram: 255MB total, 33MB free 86% in use os: Windows XP (5.1, build 2600). uptime: 0d 3h 32m. Date: 20:Jan:2004 Time: 17:21:18 Current user: Paulo IP:81.84.138.41 Hostname:dias.netcabo.pt Windir: C:\WINNT\ Systemdir: C:\WINNT\System32\

[18:18:32] <ONeill58> Version:spybot1.2c cpu: 1601MHz. ram: 511MB total, 362MB free 29% in use os: Windows XP [Service Pack 1] (5.1, build 2600). uptime: 3d 3h 2m. Date: 20:Jan:2004 Time: 17:20:53 Current user: ONeill IP:172.26.0.2 Hostname:inspire Windir: C:\WINDOWS\ Systemdir: C:\WINDOWS\System32\

[18:18:32] <Jenny31> Version:spybot1.2c cpu: 747MHz. ram: 767MB total, 608MB free 20% in use os: Windows XP (5.1, build 2600). uptime: 0d 4h 40m. Date: 20:Jan:2004 Time: 18:22:06 Current user: Jenny IP:192.168.0.87 Hostname:pc Windir: C:\WINDOWS\ Systemdir: C:\WINDOWS\System32\

[18:18:32] <KunZUR8> Version:spybot1.2c cpu: 2404MHz. ram: 511MB total, 202MB free 60% in use os: Windows XP [Service Pack 1] (5.1, build 2600). uptime: 0d 6h 51m. Date: 20:Jan:2004 Time: 18:21:23 Current user: KunZUR IP:80.164.3.244 Hostname:kryzo.opasia.dk Windir: C:\WINDOWS\ Systemdir: C:\WINDOWS\System32\

[18:18:32] <udo98> Version:spybot1.2c cpu: 1087MHz. ram: 255MB total, 70MB free 72% in use os: Windows XP (5.1, build 2600). uptime: 0d 5h 44m. Date: 12:Jan:2003 Time: 03:50:06 Current user: udo IP:80.228.75.99 Hostname:eph-41687966 Windir: C:\WINDOWS\ Systemdir: C:\WINDOWS\System32\

Sowohl die jeweilig Bandbreite als auch die Verfügbarkeit solcher Systeme machen sie so gefährlich.

Jeder dieser Bots stellt eine hohe Gefahr fürs Internet dar.

Alle verfügbaren PseudoUser sind nun steuerbar und fähig weitere Systeme zu infizieren und zu Attackieren.

Steuerbar heißt, das der RemoteUser fähig ist, jedes System den Befehl zu geben, ein bestimmtes Programm downloaden und auszuführen.

Webseiten zu besuchen, Programme wie Paint lokal zu öffnen oder, wie bereits betont, Systeme zu flooden.

Um es sich besser vorstellen zu können. Mit ca 5,6 ISDN-Systemen ist es bereits möglich einen einfachen DSL-User im Internet so zu lähmen, das er nicht mehr fähig ist zu surfen oder gar seine E-Mails abzuholen.

Mit 20 Bots, die über eine ISDN/DSL-Anbindungen verfügen, kann man ein relativ gutes WebRadio von den Zuhörer abkapseln.

So mancher Teenager verfügt bis zu 5000 dieser Bots.

Man kann sich nun vorstellen, welche Macht diese Teenager besitzen.

Innerhalb weniger Sekunden, können sie ganze Server zum crashen bringen, oder den Server-Traffic in die Höhe schießen lassen.

Dies kann enorme Kosten verursachen.

Laut offiziellen Stellen sind das jedes Jahr viele hundert Millionen US-Dollar!

Und die Zahl der Verursacher und damit auch die Zahl der Opfer steigt permanent an.

(Siehe auch BSI.de)

Niemand ist im Internet anoym, egal wie sehr er sich auch schützt, jedes Verbindung kann man zurückverfolgen.

Somit müssten doch all diese Kiddies zur Verantwortung zu ziehen sein!

Jein.

Prinzipiell ist dem so.

Das Problem ist in erster Linie das genannte Prinzip der Bots.

Ein Beispiel:

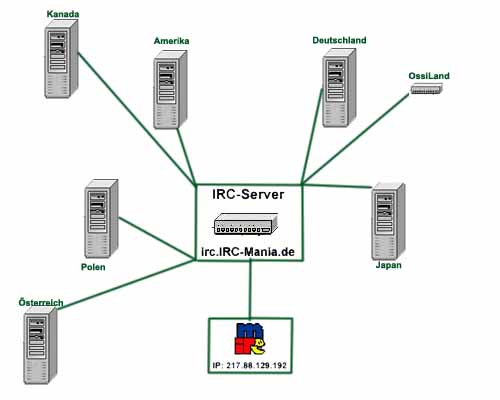

IRC-Würmer Backdoor-Trojaner

Da jedes infizierte System sofort zu einem IRC-Netzwerk verbindet und dort auf weitere Befehle wartet, hat der jeweilige Rechner nur eine offene TCP/IP Verbindung zum jeweiligen IRC-Server offen, nicht zum eigentlichen Aggressor/Remoteuser.

Das macht die Weiteverfolgung um einiges schwerer, da man nun erst feststellen muss, in welches Netzwerk der Bot verbindet, in welchen, ggf geschützten, Raum er joint und wer nun die eigentlichen Befehle ausführt.

Dann erst kann man, je nach System, einen IRCOP bitten die jeweilige IP aufzunehmen und bereitzustellen.

Rechtlich gesehen ist das schon sehr schwammig.

Aus eigener Erfahrung, weiß ich d. die wenigsten Behörden große Mühen& Kosten verursachen, wenn der Schaden nicht besonders hoch ist.

Meist folgen derartige Rückverfolgungen über viele ausländische ISPs.

Und nicht immer ist ein Erfolg in Aussicht, somit auch keine Kostendeckung.

Ein typisches Szenario mit nur einem Bot wäre:

*** Now talking in #TestBots

<@Schutzgeist> .login 239

<hmgtp> password accepted.

<@Schutzgeist> .netinfo

<hmg

tp> connection type: LAN (LAN ¿°á). local IP address: 220.64.23.X. connected from: 220.64.23.X

<@Schutzgeist> .udp 217.172.181.XX 1024 500 120

< hmgtp> sending 1024 udp packets to: 217.172.181.XX. packet size: 500, delay: 120[ms].

<@Schutzgeist> .ping 217.172.181.XX 1000 1024 120

< hmgtp > sending 1000 pings to 217.172.181.XX. packet size: 1024, timeout: 120[ms]

Sämtliche IPs wurden hier aus rechtlichen Gründen geändert !

Nach einem solchen Auftrag, kann der Aggressor offline gehen, denn die jeweiligen RemoteRechner attackieren den ZielRechner solange, bis Ihr Auftrag von XXX-Paketen abgearbeitet wurde, oder der Rechner herunterfährt.

Eine Infektion ist wie bereits erwähnt einmal über das so genannte Scan&Hack Verfahren möglich, aber auch durch simple Explorer-Bugs.

Diese Bugs ermöglichen es, dass diese Bots/Backdoor-Trojaner über den Besuch einer bestimmten Webseite installiert werden.

Man sollte in regelmäßigen Abständen, seine Internetverbindungen überprüfen.

Zum Beispiel über den Befehl

Netstat !

Dieses Programm kann man sowohl bei Unix/Linux, als aber auch auf Windows-Systemen finden und nutzen.

Hier einige der bekanntesten IRC Backdoor Trojaner :

<Quelle Sophos>

W32/Agobot-EC

W32/Agobot-EC ist ein IRC-Backdoor-Trojaner und ein Netzwerkwurm.

W32/Agobot-EC kann sich auf Computer im lokalen Netzwerk verbreiten, die durch einfache Kennwörter geschützt sind.

Wenn er erstmals ausgeführt wird, kopiert sich W32/Agobot-EC als configldr.exe in den Windows-Systemordner und erstellt die folgenden Registrierungseinträge, damit er beim Start aktiviert wird:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\

Configuration Loading = configldr.exe

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices\

Configuration Loading = configldr.exe

W32/Agobot-EC registriert sich als Dienst, der beim Start von Windows aktiviert wird. Der Name des Dienstes lautet „Configuration Loading“.

W32/Agobot-EC verbindet sich mit einem remoten IRC-Server und einem bestimmten Kanal. Ein Angreifer kann auf die Backdoor-Funktionalität des Wurms über das IRC-Netzwerk zugreifen.

Der Wurm versucht außerdem, verschiedene Sicherheitsprogramme zu beenden und zu deaktivieren.

Troj/SdBot-YD

<Quelle Sophos>

Alias

Backdoor.SdBot.ev, W32/Sdbot.worm.gen.b, IRC/SdBot.YD

Typ

Trojaner

Erkennung

Eine Virenkennungsdatei (IDE) zum Schutz steht unter Virenkennungen zur Verfügung und wird ab Version Mai 2004 (3.81) in Sophos Anti-Virus enthalten sein.

Enterprise Manager Kunden erhalten die IDE automatisch mit dem nächsten zeitgesteuerten Update.

Zum jetzigen Zeitpunkt hat Sophos lediglich eine Meldung dieses Trojaners als „in the wild“ erhalten.

Erläuterung

Troj/SdBot-YD ist ein Backdoor-Trojaner, der einem remoten Eindringling den Zugriff auf und die Steuerung über den Computer mittels IRC-Kanälen ermöglicht.

Der Trojaner versucht, sich mit einem IRC-Server und einem bestimmten Kanal zu verbinden.

Der Trojaner läuft dann kontinuierlich als Dienstprozess im Hintergrund, wobei er auf dem IRC-Kanal auf bestimmte Befehle wartet und dann die entsprechenden Aktionen ausführt.

Damit er automatisch beim Start von Windows aktiviert wird, erstellt Troj/SdBot-YD den folgenden Registrierungseintrag:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\MS32DLL=ffqca.ex

Weitere Trojaner/Viren/Würmer erhaltet ihr unter

der Sophos WebSeite.

Hier noch einige ohne Zusatzinfos:

Backdoor.IRC.Aladinz.30.a Backdoor.IRC.Aladinz.30.b Backdoor.IRC.Ataka Backdoor.IRC.Ataka.a Backdoor.IRC.Ataka.d Backdoor.IRC.Ataka.e Backdoor.IRC.Ataka.g Backdoor.IRC.Azzura Backdoor.IRC.Banned.a Backdoor.IRC.Banned.b Backdoor.IRC.Banned.c Backdoor.IRC.Belio Backdoor.IRC.Besik.a Backdoor.IRC.Besik.b Backdoor.IRC.BlackCode.a Backdoor.IRC.BlackRat.155.a Backdoor.IRC.BlackRat.155.b Backdoor.IRC.Blackrus Backdoor.IRC.Bnc Backdoor.IRC.Bnc.a Backdoor.IRC.Bnc.b Backdoor.IRC.Bnc.c Backdoor.IRC.Bnc.d Backdoor.IRC.Bnc.f Backdoor.IRC.Bnc.g Backdoor.IRC.Bnc.h Backdoor.IRC.Bnc.i Backdoor.IRC.Bnc.l Backdoor.IRC.Bnc.m Backdoor.IRC.Bomber Backdoor.IRC.Bot-gen Backdoor.IRC.Botnut.a Backdoor.IRC.Botnut.c Backdoor.IRC.Bronc.a Backdoor.IRC.BTCrim Backdoor.IRC.Cadzeg Backdoor.IRC.Cblade.a Backdoor.IRC.Cloner Backdoor.IRC.Cloner.110 Backdoor.IRC.Cloner.20 Backdoor.IRC.Cloner.30 Backdoor.IRC.Cloner.a Backdoor.IRC.Cloner.ab Backdoor.IRC.Cloner.ad Backdoor.IRC.Cloner.e Backdoor.IRC.Cloner.f Backdoor.IRC.Cloner.g Backdoor.IRC.Cloner.h Backdoor.IRC.Cloner.i Backdoor.IRC.Cloner.j Backdoor.IRC.Cloner.k Backdoor.IRC.Cloner.l Backdoor.IRC.Cloner.o Backdoor.IRC.Cloner.p Backdoor.IRC.Cloner.q Backdoor.IRC.Cloner.r Backdoor.IRC.Cloner.s Backdoor.IRC.Cloner.t Backdoor.IRC.Cloner.u Backdoor.IRC.Cloner.v Backdoor.IRC.Cloner.x Backdoor.IRC.Codrag Backdoor.IRC.ColdLife.30 Backdoor.IRC.ColdLife.40 Backdoor.IRC.ColdLife.51 Backdoor.IRC.Commedy Backdoor.IRC.Critical Backdoor.IRC.CWSBD.20 Backdoor.IRC.Daar.14 Backdoor.IRC.Darkirc.40.a Backdoor.IRC.Darkirc.a Backdoor.IRC.Darkirc.b Backdoor.IRC.Darkirc.c Backdoor.IRC.Darkirc.d Backdoor.IRC.Darkirc.e Backdoor.IRC.Darkirc.f Backdoor.IRC.Darkirc.g Backdoor.IRC.Darkirc.h Backdoor.IRC.Darkirc.i Backdoor.IRC.DarkShark Backdoor.IRC.Dasboot Backdoor.IRC.Demfire Backdoor.IRC.Digarix.a Backdoor.IRC.Digarix.b Backdoor.IRC.Drizand Backdoor.IRC.EggDrop.166 Backdoor.IRC.Elkcro Backdoor.IRC.Ereet Backdoor.IRC.Fasmex Backdoor.IRC.FatKids Backdoor.IRC.Final Backdoor.IRC.Flood Backdoor.IRC.Flood.a Backdoor.IRC.Flood.aj Backdoor.IRC.Flood.al Backdoor.IRC.Flood.am Backdoor.IRC.Flood.an Backdoor.IRC.Flood.ao Backdoor.IRC.Flood.ap Backdoor.IRC.Flood.aq Backdoor.IRC.Flood.au Backdoor.IRC.Flood.b Backdoor.IRC.Flood.c Backdoor.IRC.Flood.d Backdoor.IRC.Flood.e Backdoor.IRC.Flood.f Backdoor.IRC.Flood.g Backdoor.IRC.Flood.h Backdoor.IRC.Flood.i Backdoor.IRC.Flood.l Backdoor.IRC.Flood.n Backdoor.IRC.Flood.p Backdoor.IRC.Flood.q Backdoor.IRC.Flood.r Backdoor.IRC.Flood.t Backdoor.IRC.Flood.v Backdoor.IRC.Flood.y Backdoor.IRC.Floodz.a Backdoor.IRC.Floodz.b Backdoor.IRC.Fserver Backdoor.IRC.Fusion.20 Backdoor.IRC.Gaten.a Backdoor.IRC.Goodbot Backdoor.IRC.Halfop Backdoor.IRC.Hive Backdoor.IRC.Infiwar Backdoor.IRC.InSpic Backdoor.IRC.Inter Backdoor.IRC.Interbot.10 Backdoor.IRC.Kaiten.a Backdoor.IRC.Kaiten.b Backdoor.IRC.Kanallar Backdoor.IRC.Kanallar.b Backdoor.IRC.Kanallar.c Backdoor.IRC.Kanallar.d Backdoor.IRC.Kat Backdoor.IRC.Kelebek.a Backdoor.IRC.Kelebek.aa Backdoor.IRC.Kelebek.ad Backdoor.IRC.Kelebek.b Backdoor.IRC.Kelebek.c Backdoor.IRC.Kelebek.g Backdoor.IRC.Kelebek.j Backdoor.IRC.Kelebek.k Backdoor.IRC.Kelebek.l Backdoor.IRC.Kelebek.m Backdoor.IRC.Kelebek.o Backdoor.IRC.Kelebek.s Backdoor.IRC.Kelebek.w Backdoor.IRC.Kelebek.x Backdoor.IRC.K-Ident.20 Backdoor.IRC.Lambot Backdoor.IRC.Logare Backdoor.IRC.Mesa Backdoor.IRC.Microb Backdoor.IRC.Microb.a Backdoor.IRC.Microb.b Backdoor.IRC.Mimic Backdoor.IRC.Mimic.a Backdoor.IRC.Mimic.b Backdoor.IRC.Mimic.c Backdoor.IRC.Mimic.d Backdoor.IRC.Mimic.e Backdoor.IRC.Mimic.f Backdoor.IRC.Mimic.g Backdoor.IRC.Mimic.h Backdoor.IRC.Mimic.z Backdoor.IRC.Minion Backdoor.IRC.Mox.a Backdoor.IRC.Mushashi Backdoor.IRC.Nitex Backdoor.IRC.Orifice Backdoor.IRC.Ownd Backdoor.IRC.Pam Backdoor.IRC.Petq Backdoor.IRC.Philix Backdoor.IRC.Pinky Backdoor.IRC.Pluto Backdoor.IRC.Pozix.b Backdoor.IRC.Predator Backdoor.IRC.Prison Backdoor.IRC.Promark Backdoor.IRC.Quicker.a Backdoor.IRC.Quicker.c Backdoor.IRC.Resac Backdoor.IRC.Rhy Backdoor.IRC.Rogue Backdoor.IRC.RpcBot Backdoor.IRC.Sakura.101 Backdoor.IRC.Sensi.11 Backdoor.IRC.Shiznat Backdoor.IRC.Shiznat.a Backdoor.IRC.Shiznat.b Backdoor.IRC.Sinister Backdoor.IRC.Sitex Backdoor.IRC.Small.a Backdoor.IRC.Small.b Backdoor.IRC.Small.c Backdoor.IRC.Small.d Backdoor.IRC.Small.e Backdoor.IRC.SmallFeg Backdoor.IRC.Smev.a Backdoor.IRC.Speed.a Backdoor.IRC.Speedirc Backdoor.IRC.SpyAgent Backdoor.IRC.Subhuman Back

door.IRC.Swarm Backdoor.IRC.Tagort.14 Backdoor.IRC.Tagort.15 Backdoor.IRC.Takeover Backdoor.IRC.Tox Backdoor.IRC.VAE Backdoor.IRC.Watal.a Backdoor.IRC.Watal.d Backdoor.IRC.Webloit Backdoor.IRC.Whisper Backdoor.IRC.Winshe Backdoor.IRC.Wlah Backdoor.IRC.Wup Backdoor.IRC.Xenozbot Backdoor.IRC.Xperti Backdoor.IRC.Yobot.10 Backdoor.IRC.Zapchast Backdoor.IRC.Zcrew Backdoor.Java.BO Backdoor.Java.JRat